総務省が開始した「NOTICE」、対象の2億台のIoT機器でハック可能だったのは何台だった?公表第一弾の結果から見えること

これから出荷されるIoT機器、すでに動いているIoT機器、それぞれに必要な対策

インターネットに接続されたInternet of Things(IoT)機器、組み込み機器が増加の一途をたどっていることは周知の通りです。同時に、残念ながら少なからぬ割合の機器が脆弱な状態にあり、「Mirai」のようなマルウェアに感染してしまう恐れがあることも、関連記事でたびたび紹介してきました。

この状況を改善すべく、いま、いくつかの取り組みが並行して進んでいます。これ以上サイバー攻撃に悪用される機器が増えないよう、IoT機器向けのセキュリティガイドラインが制定されたほか、機器メーカー側にも品質管理の一環にセキュリティ検査を組み込み、製品の脆弱性を出荷前に見つけて対応する「PSIRT」(Product Security Incident Response Team)を組織する動きが始まりました。

浸透するにはまだ時間がかかるかもしれませんが、はじめからセキュリティに配慮した機器を開発し、供給する「セキュア・バイ・デザイン」や「シフトレフト」と呼ばれる動きが、ITシステムだけでなくIoT機器の世界でも広がり始めています。

もう1つの問題は、既に市場に流通している脆弱なIoT機器にどう対処するかです。脆弱性を修正するパッチを適用したり、デフォルトのパスワードを変更したりといった対策を講じる必要がありますが、その前提としてまず「手元にある機器は脆弱な状態だ」という事実をユーザーに認識してもらわなければなりません。けれど、ディスプレイがついているわけでもなく、設定後はユーザー自身が直接操作する機会も少ないルータやカメラ、センサーなどのIoT機器の場合、PCのようにすぐに異常に気付くのは困難です。

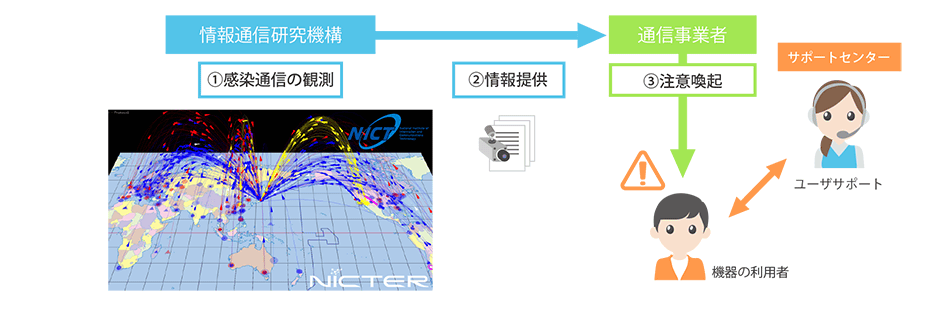

この課題に対する取り組みの1つが、先日の記事で紹介した「NOTICE」(National Operation Towards IoT Clean Environment)となります。総務省と情報通信研究機構(NICT)、ICT-ISACが共同で行うもので、脆弱なIoT機器の有無を調査し、もし見つかれば国内のインターネットサービスプロバイダー(ISP)と連携して当該ユーザーに注意喚起を行う流れです。

NOTICEの枠組みが発表された際には、賛否両論がありました。というのも、調査方法が一歩踏み込んだものだったからです。

この調査ではポートが外部からアクセス可能な状態にあるかどうかのスキャンだけでなく、過去にサイバー攻撃で用いられたIDとパスワードの組み合わせや弱いパスワード、約100通りを入力し、ログインできるかどうかを試します。行為だけ見れば不正アクセスと変わらないではないか......と懸念するユーザーもありました。なお総務省では、「電気通信事業法及び国立研究開発法人情報通信研究機構法を改正し、5年間の時限立法措置として、今回の調査行為を「不正アクセス」から除外しています。

脆弱なIoT機器を調査する「NOTICE」、開始3カ月での成果は?

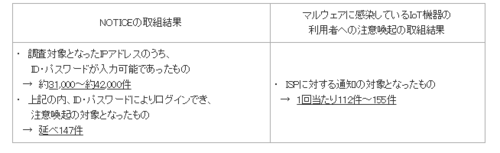

総務省は6月28日、これまでのNOTICEの調査状況を公表しました(脆弱なIoT機器及びマルウェアに感染しているIoT機器の利用者への注意喚起の実施状況)。2月20日の開始以来、33社のISPの協力を得て、国内の約2億件に上るIPアドレスのうち約9,000万IPアドレスに対して調査を実施したそうです。

この結果、管理画面にアクセス可能な状態で、外部からIDとパスワードの入力が可能だった機器は約3万1000件~4万2000件に上りました。さらに、その中で「123456」や「password」といった推測可能なIDとパスワードでログインできる状態にあり、ISPからの注意喚起につながったものは延べ147件あったといいます。

不正アクセスでログイン可能で、悪用される可能性の高いIoT機器は調査対象2億件のうち147件ーーこの数字、思ったよりも少ないという印象を持つ人が多いと思います。とはいえ、油断は禁物でしょう。

総務省は6月中旬から、NOTICEとは別の形による注意喚起も開始しています。NICTのインターネット定点観測システム「NICTER」を用いて、Miraiなどのマルウェアに感染してしまい、外部に通信を行っている機器を特定して対応を促す取り組みです(マルウェアに感染しているIoT機器の利用者に対する注意喚起の実施)。NOTICEは、マルウェアに感染する前に脆弱な状態を改善して未然防止を図るものですが、NICTERによる注意喚起はすでに感染してしまった機器を特定し、それ以上の被害拡大を阻止するものと言えます。

開始からそんなに間がないのですが、NICTERで検知したマルウェア感染IoT機器の件数はもう少し多く、1日当たり112件から155件あったそうです。既にこれだけの数が感染している、という事実を示すものです。

総務省は調査結果を踏まえ、「現時点では、用意に推測されるID・パスワードを設定している、またはすでにマルウェアに感染していると判明したIoT機器の数は少ない状況と考えられる」としています。しかし今後も、IoT機器を狙ったマルウェア感染活動は継続する見込みと想定し、「適切なID・パスワードの設定」「ファームウェアの最新版へのアップデート」といったセキュリティ対策の徹底に努めるよう求めています。

「数が少ないから大丈夫」と言えない理由

注意が必要だと考える根拠はもう1つあります。NICTERの観測結果です。

NICTERはどうやって感染した機器を特定しているかというと、「ダークネット」と呼ばれる未使用のIPアドレス宛の通信を見ています。相手がおらず、本来通信が発生するはずのないIPアドレスに投げられるパケットの多くは、ワームのように無差別に感染を広げようとする攻撃行為だと判断できるわけです。

NICTERの観測は2005年から継続的に続けられており、今では、約30万のIPアドレスが観測対象になっています。その結果は年に1回、「NICTER観測レポート」の形にまとめられてきました。

この観測レポートからも、2016年頃からIoT機器を狙った攻撃パケットの増加傾向は顕著でした。

最新版の「NICTER観測レポート 2018」によれば、1つのIPアドレスに対し、年間で78万9876ものサイバー攻撃関連通信が観測されました。つまり、1日当たり約2,100件もの攻撃が届いていることになります。

調査によれば、そのうち約半数がIoT機器で動作するサービスや脆弱性を狙った攻撃です。しかも、「2017年に4割近くを占めていたTelnet(23/TCP)を狙う攻撃が減少する一方、IoT機器に固有の脆弱性を狙う攻撃が増加し、攻撃対象や攻撃手法が細分化している様子が観測されています」と言います。

つまり、NOTICEで検出に取り組んでいるような容易に侵入できる機器で対策が進み、安易なIDとパスワードによる攻撃が困難になってきた結果、攻撃者は別の方法を模索するようになり、機器固有の脆弱性を狙った攻撃が増える傾向にあるという仮説が考えられるのです。

何とも皮肉な話ですが、攻撃と防御のいたちごっこはITの世界でも繰り返されてきたこと。攻撃側の次の手から自分たちを守るためにも、NOTICEやNICTERによる基本的な調査の結果はもちろん、IoTを狙うより高度な手口にも注意を払うべきでしょう。

執筆者

高橋睦美一橋大学社会学部卒。1995年、ソフトバンク(株)出版事業部(現:SBクリエイティブ)に入社。以来インターネット/ネットワーク関連誌にて、ファイアウォールやVPN、PKI関連解説記事の編集を担当。2001年にソフトバンク・ジーディーネット株式会社(現:アイティメディア)に転籍し、ITmediaエンタープライズ、@ITといったオンライン媒体で10年以上に渡りセキュリティ関連記事の取材、執筆ならびに編集に従事。2014年8月に退職しフリーランスに。