いまさら聞けないVPNの基礎知識「 安全な通信を確保する'VPN'ってなに?」

VPN(Virtual Private Network)をご存じでしょうか? 最近ではビジネスでは当たり前、個人においても活用されているという方も少なくありません。このVPNについて、知っておくと便利なことをまとめてみましょう。

そもそもVPNって?

まずはVPNの基礎知識から。インターネットで利用される通信の取り決め(プロトコル)というものは、普通の人には目に見えないながら、ツールを使うとその内容を簡単に見ることができます。そのため、通信のなかに例えばIDやパスワードをそのまま含んでしまうと、それを第三者が"盗聴"できてしまいます。そのため、現在利用されているほとんどの通信プロトコルは、そうならないように重要な部分を"暗号化"して通信を行うようにしています。ずいぶん前に使われていたメールのプロトコル「POP3」や、ファイル転送の「FTP」、そして「telnet」が利用されなくなったのは、すべての情報が暗号化されていない平文で通信しており、セキュリティ上の問題があったためです。

そのように、IDやパスワードなどが暗号化されているから安心してインターネットが利用可能になるわけですが、場合によっては通信先のIPアドレスや、パケットそのものの中身も隠したい場合もあるでしょう。その場合、通信経路全体を暗号化してしまうことが最も簡単です。ざっくり説明すると、これを実現するのが「VPN」です。

インターネットの通信経路というものは、透明なチューブの中を自動車が通行しているようなものだと思ってください。チューブの中に何が走っているのかは、外から見ると一目瞭然です。確かにIDやパスワードは「トラックの荷台の中」にあるために外からは見えませんが、それ以外の荷物はどんなものがあるのかわかってしまいます。現在では「https;//」から始まるSSL/TLSによる暗号化が行われているため、その多くは盗聴できなくなってきています。それはあくまでHTTPS化が行われたサーバーとの通信のみに限りますので、もし通信のすべてを見られないようにしたい場合は、透明なチューブを覆うように幕を張る----VPNの仕組みを使う必要があるでしょう。

図:iPhoneで「OpenVPN」を利用。右上に「VPN」と表示され、すべての通信がVPNによって暗号化されているのが分かる

VPNを使って、外にいるのに「社内ネットワーク」内に入ることが可能に

これを使うとどのようなメリットがあるのでしょうか。ビジネスでの利用用途として、外出先でも社内ネットワークにつなぐためにVPNを利用するのが一般的です。

例えば出張先のホテルやカフェなどで、オフィス内に用意されたファイルサーバーにアクセスしたい場合、まずホテルやカフェに用意されたインターネット接続を利用し、そこからVPNサーバーにアクセス。本人認証が完了すると、利用者のデバイスから企業が用意したVPNサーバーの間の通信をすべて暗号化し、社内ネットワークの1端末として接続が完了します。これにより、通信の内容はホテル、カフェなどに接続する他の端末や、インターネット上で行われる盗聴行為から守ることができるのです。

この方法を使うことで、昨今注目が集まっているキーワード「働き方改革」も実現可能であるため、VPNはこれまで以上に活用が期待されています。例えばオフィス内に入ることなく、自社ネットワークで提供している各種サービスやシステムにアクセスできるため、自宅や外出先でも仕事が可能になります。さらに、VPNはBYOD(Bring Your Own Device)といった、個人のデバイスを仕事でも使うための、重要な仕組みの一つといえます。そのため、多くの企業はすでにVPNを導入済みなのではないでしょうか。

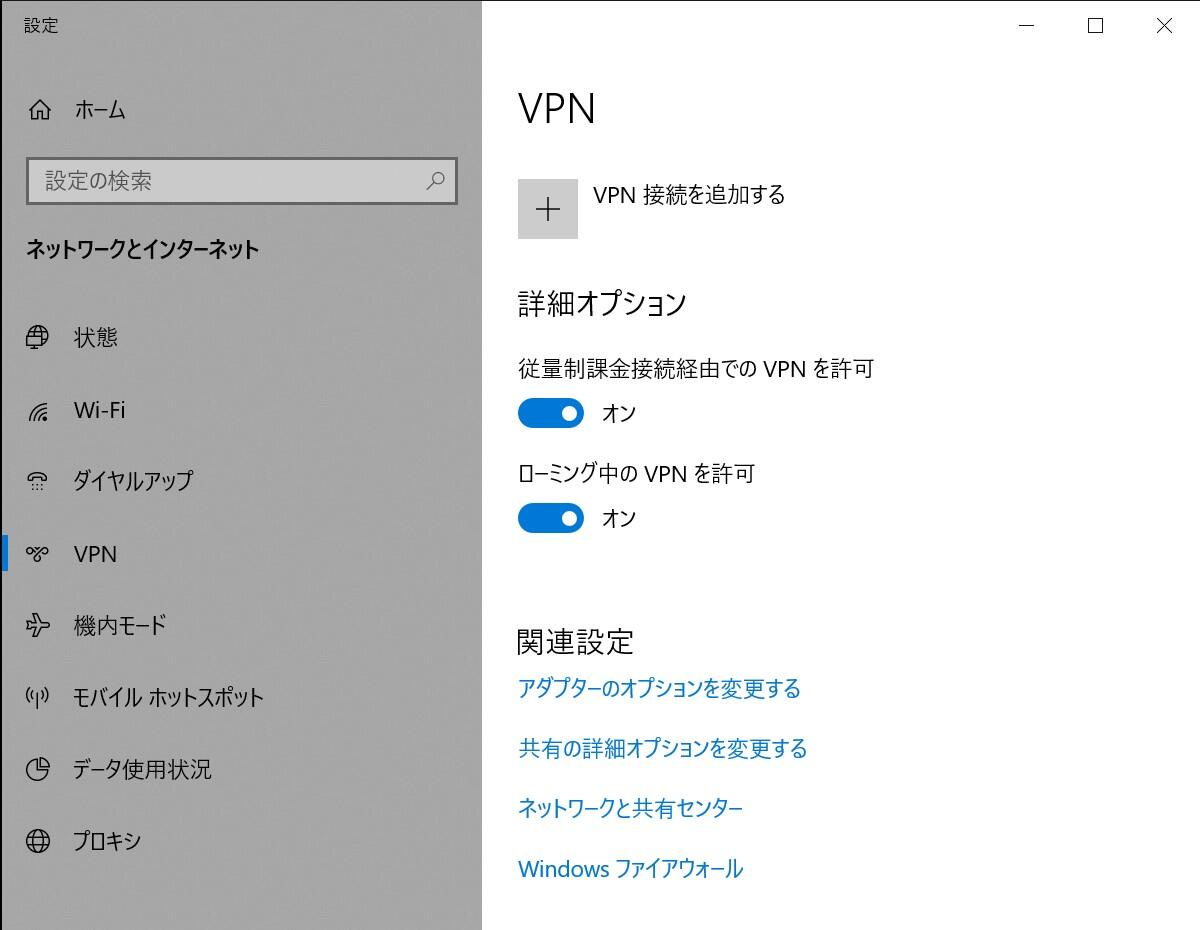

図:Windows 10でも標準でVPNを扱うことができる

Webブラウザだけで使える「SSL VPN」

最も手軽に使えるのは「SSL VPN」と呼ばれる仕組みです。これはWebブラウザでも使われている暗号化方式「SSL」(TLS)を使って、WebブラウザのみでVPNを実現できます。

使い方のイメージは、まず企業が用意したSSL VPNサーバーのURLをWebブラウザでアクセスし、ID/パスワードを入力すると、Webブラウザのみで社内サービスにアクセスできる、というものです。暗号化はHTTPSで行われていますので、これまでのWebブラウジングと同じ安全性を確保しつつ、社内リソースにアクセスできるというものです。

最近では社内のイントラネットアクセスも、ポータルサイトなどWebサーバーで提供されている場合も多いでしょう。その場合はクライアントにVPNのエージェントプログラムをインストールする必要のない、SSL VPN製品を活用するといいと思います。

VPNにもリスクはある?

このように、安全性を確保するためのVPNという仕組みは便利に見えますが、そこに落とし穴はないのでしょうか。

VPNを構成するプロトコルには、PPTP、L2TP、OpenVPNなどいくつかの種類があり、サーバーおよびPCやスマホ端末において、それぞれが同じプロトコルを利用する必要があります。まずはそのVPNサーバー/クライアントにおける脆弱性情報に気を付ける必要があります。

最近ではSSL VPN製品に脆弱性が発見され、国内の多くの企業が影響を受けたという事例がありました。

図:2019年9月6日にJPCERT/CCが発行した「複数の SSL VPN 製品の脆弱性に関する注意喚起」

注目すべきは、攻撃の通信が多く観測されていることです。VPNというのは企業における「防御の壁」に穴をあけ、裏口を用意するというものです。ファイアウオールやIPS/IDSといった防御の仕組みをどれだけ強固にしたとしても、このVPNが突破されてしまうと、社内に悪意ある攻撃者を招き入れてしまうことにもなりかねません。

そのため、VPNを運用するにあたっては、対象端末/利用者が「本当に認証すべき人/デバイスなのか?」という観点での防御策を考える必要があります。例えばパスワード漏えいや使いまわしが予想できますので、記憶だけに頼らずトークンや電話認証を組み合わせる「多要素認証」の導入、海外など普段は行わない場所からのアクセスを検知し、より厳しい認証を行う「リスクベース認証」などの仕組みを同時に取り入れることを強くお勧めします。

パスワード周りに関しては、おそらく多くの従業員が「個人で利用しているパスワードを、そのまま組織内でも利用している」ことが考えられます。ほとんどの場合、VPNのIDとして名刺に記載されたメールアドレスを利用しているでしょう。個人で利用したWebサービスが情報漏えいを起こした結果、本名と使いまわししているパスワードが漏えいすると、VPNサービスまで侵害される可能性もあるわけです。パスワードの使いまわしをやめるよう徹底するとともに、最低でも2要素認証の導入を検討してください。

また、VPNにアクセスできる端末を限定するという仕組みも考えられます。その場合には、アクセス可能な端末が紛失・盗難にあった場合の報告プロセスを整備し、報告があったときにすぐにアクセス対象から外すというフローを再確認することをお勧めします。盗難/紛失は"金曜日の夜"に起きる可能性がなぜか高いです(苦笑)。そのタイミングでも止められるようになっているかが、VPN起因のトラブルを最小限に抑え込む秘訣かもしれません。

個人においてもVPNのニーズが高まる?

個人利用においても、VPNは注目を集めています。先のようにカフェやホテル、空港で提供される無料のWi-Fiにおいては、安全性の確保が難しいという課題があります。HTTPSが提供されていないWebサービスを利用するために、VPNサービスを使うという方もいるでしょう。また、最近ではIPアドレス制限を行うような海外のWebサイトを閲覧するため、その国のIPアドレスが割り当てられるVPNサービスを利用するという使い方も出てきているようです(ただし、動画配信サービスなどは明確にVPN利用を規約で禁止している例も多いため、規約違反にはご注意を)。

筆者は自宅内に設置したNASにVPNサーバーを立ち上げ、海外にいるときには念のため自宅を経由して通信を行っています。最近ではVPN経由でないと北米のSNSを利用できない国もありますので、個人においてもVPNを使いたいという方も増えているのではないでしょうか。

また、先に紹介したBYODの意味でも、個人所有のデバイスがVPNに利用される機会が増えています。これは「社内でしっかり管理しているデバイス以外が、社内に入ってくる」という意味でもありますので、最新のアップデートが行われているか、セキュリティ対策ソフトがインストールされ、最新のパターンファイルが適用されているかなどをチェックし、検疫がしっかり行えるようにしておく必要があるでしょう。

VPNを知ることで、インターネットの通信におけるリスクを知ることにもつながることがお分かりいただけましたでしょうか? VPNはあなたのデバイスと、あなたの通信先をつなぐ通信路を「あなた」と「あなたの通信先」だけが見られるように工夫する仕組み。みなさまの所属する企業がVPNを提供している場合、積極的にこれを利用してみることをお勧めします。ただし、個人で利用したいと思った場合でも、よく知らない事業者が"無料でVPN使えます!"と宣伝していたとしても、まったくおすすめはできません。通信を見られるのは、自分をのぞいては「あなたの通信先」のみ。信頼できる相手とだけVPNをつなぐ、という原則も、ぜひ覚えておいてください。

執筆者

宮田 健(みやた たけし)国内大手SI事業者、および外資系大手サポートにてエンジニア経験を積み、2006年にITに関する記者、編集者に転身。その後はアイティメディアのエンジニア向けメディア「@IT」編集者として、エンタープライズ系セキュリティに関連する情報を追いかける。 2012年よりフリーランスとして活動を開始し、"普通の人"にもセキュリティに興味を持ってもらえるよう、日々模索を続けている。

個人としては"広義のディズニー"を取り上げるWebサイト「dpost.jp」を運営中。公私混同をモットーにITとエンターテイメントの両方を追いかけている。 著書に「Q&Aで考えるセキュリティ入門「木曜日のフルット」と学ぼう!」(MdN)、「デジタルの作法 1億総スマホ時代のセキュリティ講座」(KADOKAWA/中経出版)がある。