NICTER観測レポート2019から見えてきたIoTを取り巻く脅威の動向 ~約30秒に1回は攻撃関連パケットが届く時代、私たちが検討すべき対策は~

デフォルトのパスワードのまま、あるいは脆弱な設定のままインターネットに接続されているIoT機器が「Mirai」をはじめとするマルウェアに感染し、DDoS攻撃の踏み台として悪用されているーーそんなIoT機器のセキュリティ問題が注目されるようになって数年が経ちました。

デフォルトのパスワードのまま、あるいは脆弱な設定のままインターネットに接続されているIoT機器が「Mirai」をはじめとするマルウェアに感染し、DDoS攻撃の踏み台として悪用されているーーそんなIoT機器のセキュリティ問題が注目されるようになって数年が経ちました。

ユーザー、通信事業者、そしてメーカーともに問題意識は徐々に高まっており、対策も始まっていますが、脅威の実情はどうでしょうか。

長年にわたりインターネット上の攻撃関連パケットを観測している情報通信研究機構(NICT)が2020年2月10日に公表した「NICTER観測レポート2019」によると、サイバー攻撃に関連する通信は2018年に比べて約1.5倍に増加したことが明らかになりました。中でも著しく増加したのは、直接機器を攻撃するパケットよりも、海外からの調査目的のスキャン活動です。

ダークネットの観測で攻撃活動の推移を明らかにする「NICTERプロジェクト」

「NICTER観測レポート」は、NICTのサイバーセキュリティ研究室が実施している「NICTERプロジェクト」の観測結果をまとめたものです。

NICTERプロジェクトでは、サイバー攻撃の観測・分析システム「NICTER」によるダークネットの観測結果と、おとりサーバ(より正確にはおとりのIoT機器)である「ハニーポット」で収集した通信内容を解析し、インターネット上でどのような攻撃活動が活発化しているかをまとめています。

NICTERの観測対象となっているダークネットは、よくニュースで耳にする「ダークウェブ」とはちょっと違います。ダークウェブは、通常の方法ではアクセスできないヤミ市場的なもので、攻撃ツールや盗まれた個人情報が取引されている場所の総称です。

一方ダークネットは技術的な用語で、インターネットからアクセス可能であるにもかかわらず、未使用のIPアドレス空間のことを指しています。通信には必ず送信元と宛て先があるのですが、誰もいない空間に向かって、宛先のないままパケットを投げつけている行為があれば、無差別な調査やマルウェアによる攻撃の一環とみなすことができます。

NICTERはこうした考えに基づいて2009年からダークネット宛の通信を観測し、インターネット上の不正な活動の把握に取り組んできました。

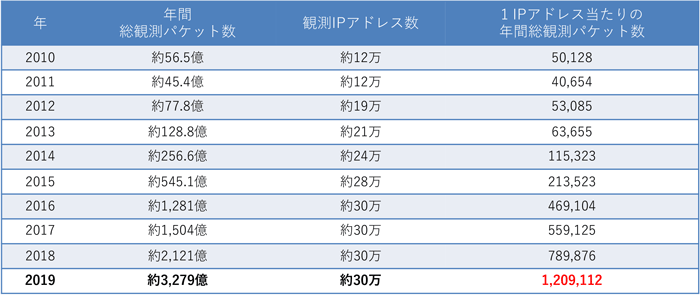

IoT機器の調査を目的とした海外からのスキャンが急増

NICTERではダークネットのIPアドレス、約30万件を対象にパケットを観測しています。この結果、2019年に観測されたサイバー攻撃関連通信は前年から約1160億パケット増加し、合計で約3279億パケットに上りました。1つのIPアドレスあたりに直すと年間約120万パケット、つまり約30秒に1回は不審なパケットが届いている計算になります。

攻撃関連パケットがこれほど増加した原因をNICTは、「海外からの調査目的とみられるスキャンが昨年以上に増加したこと」と説明しています。そのIPアドレスにどのような機器がつながっており、どのポートが開いているかの調査を目的としたスキャンが占める割合は、全体の53%に上ることがわかりました。

NICTはこうしたスキャンの発信元については明らかにしていませんが、横浜国立大学大学院環境情報研究院の吉岡克成准教授がインタビューで、「公にされているプロジェクトだけでなく、そうではない主体による探索行為も明らかに増えています」と指摘していた通りの事態が起こっていると言えそうです。

では、もう一段階進んだ、脆弱性を狙う攻撃関連の通信はどうでしょうか。

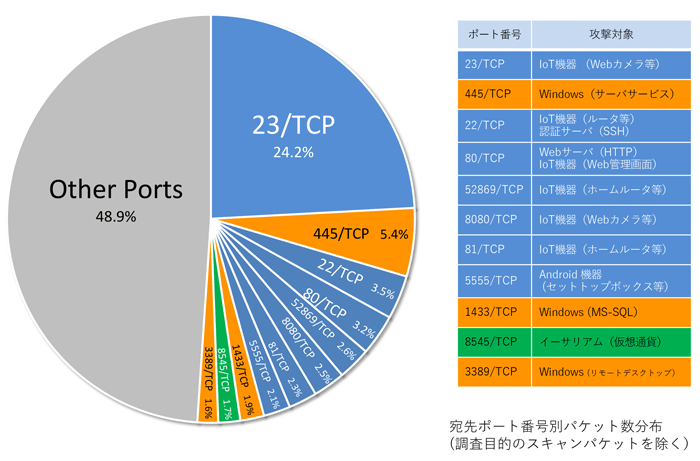

スキャン行為を除いたパケットを分析すると、Telnet(23/TCP)を狙った攻撃パケットが約364億パケット観測され、全体の24.2%を占めていました。Telnetは、リモートからの管理・接続用に使われるサービスですが、Miraiやその亜種が攻撃に使ったことでも知られています。

他にも、SSH(22/TCP)やHTTP(80/TCP)など、IoT機器のリモートメンテナンスやWeb管理インターフェイスに使われるポート、さらにはホームルータやWebカメラ、セットトップボックスといったIoT機器固有のサービスに使われるポートを狙ったパケットを合わせると、全体の約半数がIoT機器で動作するサービスや脆弱性を狙った攻撃であることが判明しました。

時折、突発的に特定の機器を狙ったと思われるパケットが増加する事象も観測されるそうです。ただその中には、パケットの内容を解析してみても、どのメーカーのどの機器の脆弱性を狙っているか突き止めるのが難しいケースもあるといいます。

なぜなら、IoTデバイスはOEM製品であることも珍しくありません。NICTによると、「製造の段階で供給先の要求仕様に合わせてカスタマイズされることもあれば、導入の段階で設定変更を加えて設置されることがあります」という状態で、マルウェア感染によって機器設定が変更される可能性も考えられるため、「調査には一筋縄ではいかない難しさがある」のが実情です。

公表されればすぐに攻撃がやってくる、脆弱性対策がポイントの1つに

NICTが指摘しているポイントで、もう1つ気になることがあります。テレワークなどでも用いられるSSL-VPN製品を狙った攻撃です。

2019年7月、複数のSSL-VPN製品に深刻な脆弱性が報告され、JPCERTコーディネーションセンターなど複数のセキュリティ組織が注意を呼びかけました。案の定というべきか、NICTERの観測によると、脆弱性の公表から1ヶ月ほどで攻撃コードが観測され始め、年末に至るまで複数の攻撃の「波」が発生していたことがわかりました。

NICTは、IoT機器はもちろん、SSL-VPN製品のような企業ITシステムを構成する機器についても、何らかの脆弱性が公開されるとすぐに、その脆弱性が存在するIPアドレスを調査したり、悪用する攻撃コードが観測されるパターンが「定式化している」と警告しています。そして、「感染の未然防止や被害の拡大防止に向け脆弱性対策を迅速に行うことが、ますます重要になっています」と結論づけています。

今回のレポートは2019年1月から12月までの観測結果をまとめたものですが、その後も、IoT機器を悪用した攻撃は続いています。レポート公開直後の2月11日には、9530/tcp宛にパケットを送信するホストの急増が観測されました。NICTによると、このSYNパケットにはMiraiの特徴が見られるといいます。

この攻撃の送信元の多くはベトナム、台湾、ロシアといった海外の国で、日本は入っていません。理由の1つには、国内メーカーやセキュリティベンダー、ユーザーの対策が進んでいることが挙げられるでしょう。例えばデジタルライフ推進協会(DLPA)が提言しているとおり、アップデート機能やパスワード変更といったセキュリティ対策がはじめから講じられた機器を導入することで、対策の底上げが期待できます。

問題はすでに運用中のIoT機器です。家庭の場合、一度購入した機器はなるべく長く使いたいでしょうし、企業でも原価償却の関係で一定期間使い続けなければならない機器があちこちにあると思います。それらのセキュリティ、特に脆弱性対応をどのように実現するか、今一度見直しの必要があることを突きつけたレポートではないでしょうか。

残念ながら、そうした機器はまだあちこちに残っています。総務省・経済産業省がまとめた「IoTセキュリティガイドライン」が示す通り、セキュリティ機能を搭載できない機器についてはインターネットにつながる手前にゲートウェイを導入し、攻撃から守っていく必要性をあらためて示したものと言えるでしょう。

執筆者

高橋睦美一橋大学社会学部卒。1995年、ソフトバンク(株)出版事業部(現:SBクリエイティブ)に入社。以来インターネット/ネットワーク関連誌にて、ファイアウォールやVPN、PKI関連解説記事の編集を担当。2001年にソフトバンク・ジーディーネット株式会社(現:アイティメディア)に転籍し、ITmediaエンタープライズ、@ITといったオンライン媒体で10年以上に渡りセキュリティ関連記事の取材、執筆ならびに編集に従事。2014年8月に退職しフリーランスに。